Muitos GitHub os usuários receberam esta semana um e-mail de phishing avisando sobre falhas críticas de segurança em seus códigos. Aqueles que clicaram no link para obter informações foram solicitados a se desassociarem dos bots pressionando uma combinação de teclas do teclado que acionam Microsoft Windows baixando malware para roubo de senhas. Embora seja improvável que muitos programadores caiam nesse golpe, vale a pena notar porque as versões menos direcionadas provavelmente terão mais sucesso em comparação com o usuário médio do Windows.

Um estudante chamado Chris compartilhou um e-mail que recebeu esta semana que enlouqueceu a equipe de segurança do GitHub e avisou: “Olá! Encontramos uma vulnerabilidade de segurança no seu endpoint. Entre em contato conosco em https://github-scanner[.]com para obter mais informações sobre como corrigir esse problema.”

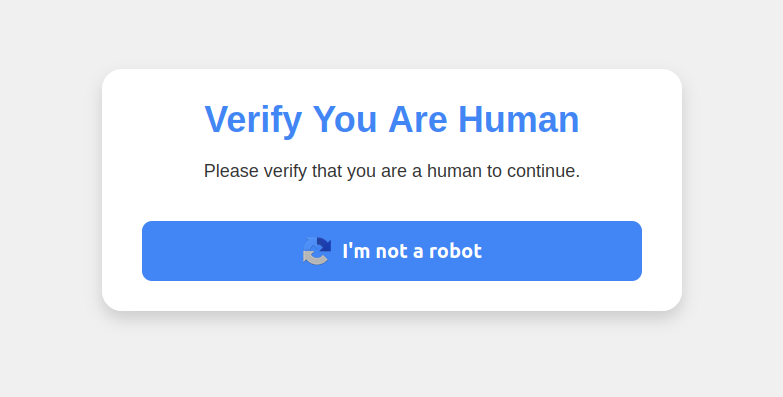

Visitar esse link gera uma página web que pede ao visitante para “Verificar se você é humano” resolvendo um estranho CAPTCHA.

Este ataque de malware se disfarça como um CAPTCHA destinado a distinguir humanos de bots.

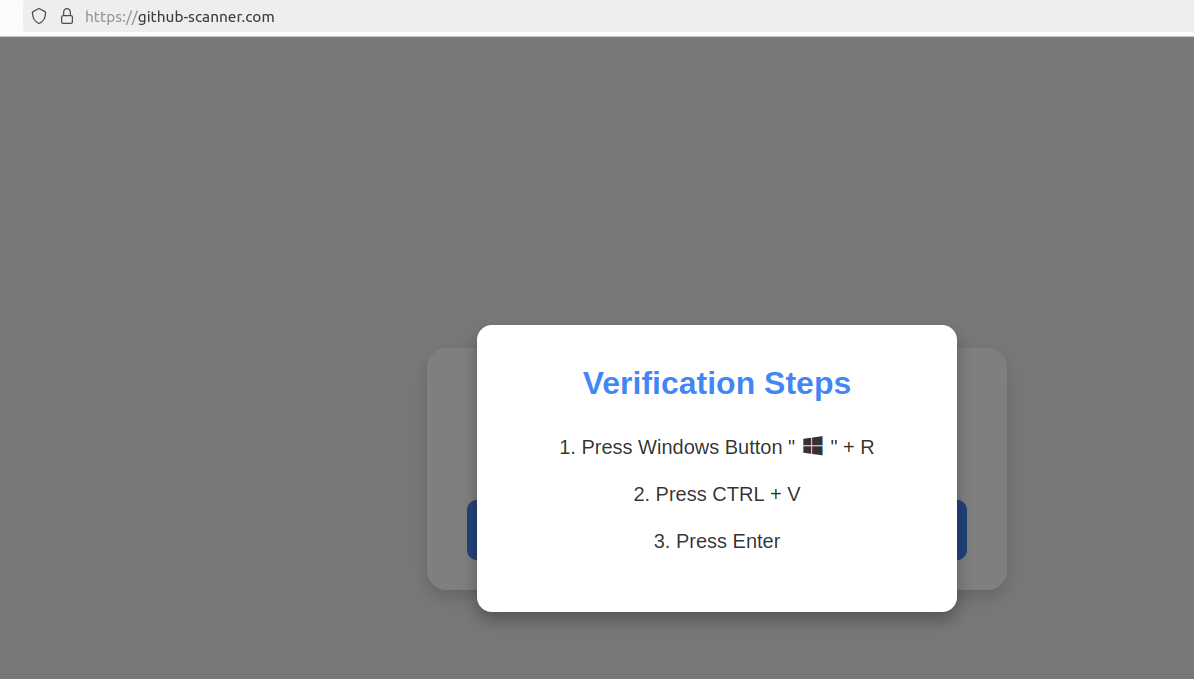

Clicar no botão “Não sou um robô” gera uma mensagem pop-up solicitando que o usuário realize três etapas consecutivas para comprovar sua identidade. O Passo 1 consiste em pressionar simultaneamente a tecla do teclado com o ícone do Windows e a letra “R”, que abre o comando “Executar” do Windows que irá executar qualquer programa especificado que já esteja instalado no sistema.

Usar esta série de pressionamentos de teclas faz com que o Windows Powershell integrado baixe malware para roubo de senhas.

O passo 2 pede que o usuário pressione a tecla “CTRL” e a letra “V” ao mesmo tempo, o que cola o código malicioso na área de transferência virtual do site.

Passo 3 – pressionar a tecla “Enter” – faz com que o Windows inicie PowerShell comando, baixe e execute o arquivo malicioso no github-scanner[.]com chamado “l6e.exe.”

PowerShell é uma poderosa ferramenta de automação multiplataforma integrada ao Windows, projetada para facilitar aos administradores a execução de tarefas em um PC ou em vários computadores na mesma rede.

De acordo com a análise do serviço de verificação de malware Virustotal.comO arquivo malicioso baixado pelo script anexado é chamado Ladrão Lummae foi projetado para encontrar quaisquer credenciais armazenadas no PC da vítima.

Esta campanha de phishing pode não ter enganado muitos programadores, sem dúvida os nativos entendem que pressionar a tecla Windows e “R” abrirá o prompt “Executar”, ou que Ctrl-V irá despejar o conteúdo da área de transferência.

Mas aposto que o mesmo método funcionará bem para enganar alguns de meus amigos e parentes que entendem de tecnologia, fazendo-os executar malware em seus PCs. Aposto também que nenhuma dessas pessoas ouviu falar do PowerShell, muito menos teve a chance de abrir um terminal do PowerShell propositalmente.

Dados esses fatos, seria bom se houvesse uma maneira fácil de desabilitar ou pelo menos limitar severamente o PowerShell aos usuários finais normais, para os quais isso poderia ser uma grande responsabilidade.

No entanto, a Microsoft desaconselha fortemente a proibição do PowerShell porque alguns processos e funções principais do sistema podem não funcionar corretamente sem ele. Além disso, fazer isso requer mexer nas configurações confidenciais do registro do Windows, o que pode ser uma tarefa difícil, mesmo para os não iniciados.

Ainda assim, não faria mal nenhum compartilhar este artigo com os usuários do Windows em sua vida que se enquadram em um perfil menos experiente. Porque esse golpe tem muito espaço para crescer e criar.