Promotores federais em Los Angeles apresentaram esta semana acusações criminais contra cinco homens acusados de serem membros de um grupo de hackers responsável por uma série de invasões cibernéticas em grandes empresas de tecnologia dos EUA entre 2021 e 2023, incluindo Última passagem, MailChimp, Okta, TI-Móvel de novo Twilio.

Uma ilustração visual de um ataque do grupo de phishing por SMS conhecido como Scattered Spider e Oktapus. Foto: Amitai Cohen twitter.com/amitaico.

Os cinco homens, com idades entre 20 e 25 anos, são suspeitos de serem membros de uma conspiração de roubo chamada “Aranha espalhada” e “Oktapo”, especializada em ataques de phishing baseados em SMS que enganavam funcionários de empresas de tecnologia para que inserissem suas credenciais e códigos de acesso únicos em sites de phishing.

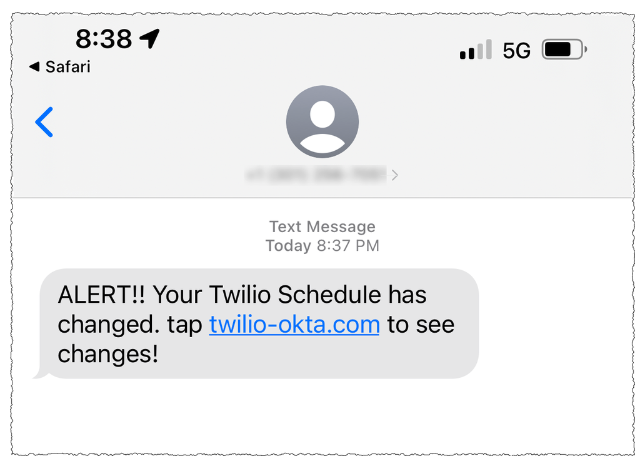

Golpes de SMS direcionados solicitavam que os funcionários clicassem em um link e entrassem em um site que se fazia passar pela página de verificação Okta de seu empregador. Algumas mensagens SMS de phishing informavam aos funcionários que suas credenciais VPN estavam expirando e precisavam ser substituídas; algumas mensagens de phishing alertam os funcionários sobre mudanças em seus próximos horários de trabalho.

O ataque aumentou domínios recém-registrados que muitas vezes incluíam o nome da empresa alvo, como twilio-help.[.]com e ouryahoo-okta[.]com. Os sites de phishing normalmente eram mantidos online por apenas uma ou duas horas por vez, o que significa que muitas vezes eram colocados offline antes de serem sinalizados por serviços anti-phishing e de segurança.

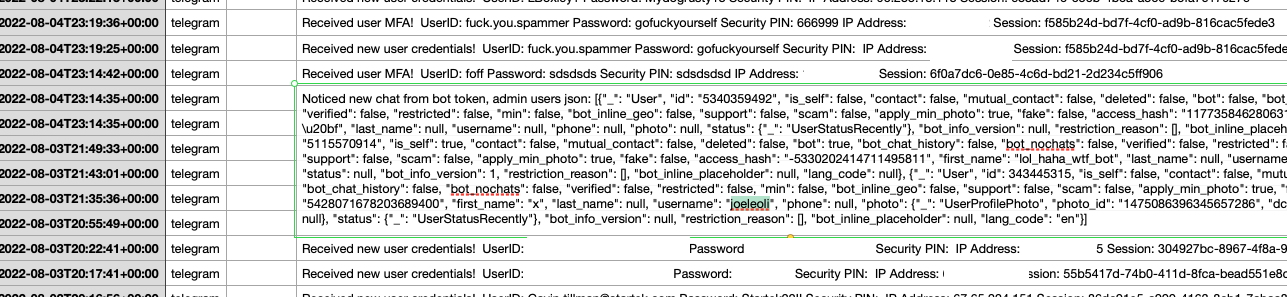

Os kits de phishing usados para essas campanhas incluem um bot oculto de mensagens instantâneas do Telegram que transmite quaisquer credenciais enviadas em tempo real. O bot permitiu que os invasores usassem um nome de usuário, senha e código único de phishing para fazer login como funcionário no site do empregador real.

Em agosto de 2022, diversas empresas de segurança obtiveram acesso ao servidor que recebia dados daquele bot do Telegram, que diversas vezes vazou o ID do Telegram e o identificador de seu desenvolvedor, que utilizava o pseudônimo “Joeleoli.”

O nome de usuário do Telegram “Joeleoli” pode ser visto incorporado em dados enviados por pessoas que sabem que se trata de um golpe de phishing, bem como em dados fraudulentos de vítimas reais. Clique para ampliar.

Esse é o apelido de Joeleoli registrado na cena do crime cibernético Gusers 2018 via endereço de e-mail [email protected]que também foi usado para registrar contas em vários sites de Joel Evans, da Carolina do Norte. Na verdade, os promotores dizem o nome verdadeiro de Joeleoli Joel Martin Evanse tem 25 anos e mora em Jacksonville, Carolina do Norte.

Uma das primeiras grandes vítimas do Scattered Spider em sua onda de phishing em 2022 foi Twilioempresa que presta serviços de realização e recebimento de mensagens de texto e ligações. O grupo então usou seu acesso ao Twilio para atacar pelo menos 163 de seus clientes. Segundo os promotores, o grupo procurou principalmente roubar criptomoedas das empresas vítimas e de seus funcionários.

“Os réus supostamente hackearam vítimas inocentes neste esquema de phishing e usaram suas informações como porta de entrada para roubar milhões de suas contas de criptomoeda”, afirmou. Akhil Davisdiretor assistente encarregado do escritório de campo do FBI em Los Angeles.

Muitos domínios de grupos de hackers são registrados por meio de um registrador O nome é baratoe os investigadores do FBI dizem que os registros obtidos do NameCheap mostram que a pessoa que administrava esses sites de phishing o fez a partir de um endereço de Internet na Escócia. Os federais obtiveram então registros da Virgin Media, que mostraram que o endereço foi alugado por vários meses para Tyler Buchanan22 anos de Dundee, Escócia.

A isca de phishing Scattered Spider foi enviada aos funcionários da Twilio.

Conforme relatado pela primeira vez aqui em junho, Buchanan foi preso na Espanha enquanto tentava embarcar em um voo para a Itália. A polícia espanhola disse à mídia que Buchanan, que supostamente atendia pelo nome de “Tylerb”, a certa altura ele tinha US$ 27 milhões em Bitcoins.

O governo afirma que grande parte da fortuna da criptomoeda de Tylerb é resultado do sucesso Substituição do SIM ataque, onde os criminosos transferem o número de telefone do alvo para um dispositivo que eles controlam e interceptam quaisquer mensagens de texto ou chamadas telefônicas enviadas à vítima – incluindo senhas únicas para verificação ou links de redefinição de senha enviados via SMS.

De acordo com canais de troca de SIM no Telegram que Tylerb costuma frequentar, trocadores de SIM rivais contrataram bandidos para atacar sua casa em fevereiro de 2023. Essas contas diziam que os agressores atacaram a mãe de Tylerb durante a invasão de casa e ameaçaram incendiá-la. ele com um maçarico se ele não jogasse fora as chaves de sua carteira de criptomoedas. Diz-se que Tylerb fugiu do Reino Unido após o ataque.

Um quadro de um vídeo divulgado pela polícia nacional espanhola, mostrando Tyler Buchanan sendo levado sob custódia.

Os promotores dizem que Tylerb trabalhou em estreita colaboração com o ataque de troca de SIM Noah Michael Urbanooutro suposto membro do Scattered Spider de Palm Coast, Flórida. que andou pelas alças “Molho“,” “Elias,” e “Rei Bob.”

Sosa era conhecido como um membro sênior da comunidade de crimes cibernéticos conhecida como “Com”, onde os hackers se gabam de explorações e hacks de alto perfil que quase sempre começam com engenharia social – enganando as pessoas por telefone, e-mail ou SMS para que forneçam credenciais que permitem acesso remoto a redes corporativas.

Em janeiro de 2024, KrebsOnSecurity deu a notícia de que Urban havia sido preso na Flórida em conexão com vários ataques de troca de SIM. Essa história observou que o alter ego de Sosa, Kingbob, costumava atacar pessoas da indústria fonográfica para roubar e compartilhar “músicas”, um termo usado indevidamente para descrever gravações inéditas de artistas populares.

Os investigadores do FBI identificaram um quarto suposto membro da conspiração – Ahmed Hossam Eldin Elbadawy23, de College Station, Texas – após usar parte dos fundos de criptomoedas roubados da empresa vítima para pagar uma conta usada para registrar sites de phishing.

Uma ação movida na quarta-feira alega que Elbadawy controlava dezenas de contas de criptomoeda usadas para receber o dinheiro roubado, junto com outro homem do Texas – Evans Onyeaka Osiebo20, de Dallas.

Membros do Scattered Spider são suspeitos de envolvimento no ataque de ransomware de setembro de 2023 contra o Scattered Spider. Restaurantes MGM uma rede de hotéis que rapidamente paralisou muitos dos cassinos da MGM. Em setembro de 2024, KrebsOnSecurity relatou que um menino de 17 anos do Reino Unido foi preso no ano passado pela polícia do Reino Unido como parte de uma investigação do FBI sobre o roubo da MGM.

Evans, Elbadawy, Osiebo e Urban foram todos acusados de conspiração para fraude, conspiração e roubo de identidade agravado. Buchanan, citado como co-réu, foi acusado de conspiração para cometer fraude, conspiração, fraude e roubo de identidade agravado.

Um comunicado de imprensa do Departamento de Justiça afirma que, se for condenado, cada réu enfrentará uma pena máxima legal de 20 anos de prisão estadual por conspiração para fraudar, cinco anos de prisão estadual por conspiração e dois anos consecutivos. uma pena de prisão por roubo grave de identidade. Buchanan pode pegar até 20 anos de prisão pela acusação de fraude.

Leitura adicional:

Reclamação alterada contra Buchanan (PDF)

Acusações contra Urban e outros réus (PDF).