Golpistas são abundantes Facebook e grupos que pretendem transmitir em vídeo os serviços fúnebres de uma pessoa recentemente falecida. Amigos e familiares que seguem links para serviços de streaming são solicitados a fornecer informações de cartão de crédito. Recentemente, esses golpistas se uniram para oferecer serviços de streaming falsos para quase qualquer tipo de evento anunciado no Facebook. Aqui está uma análise mais detalhada do tamanho do esquema e algumas descobertas sobre quem pode ser o responsável.

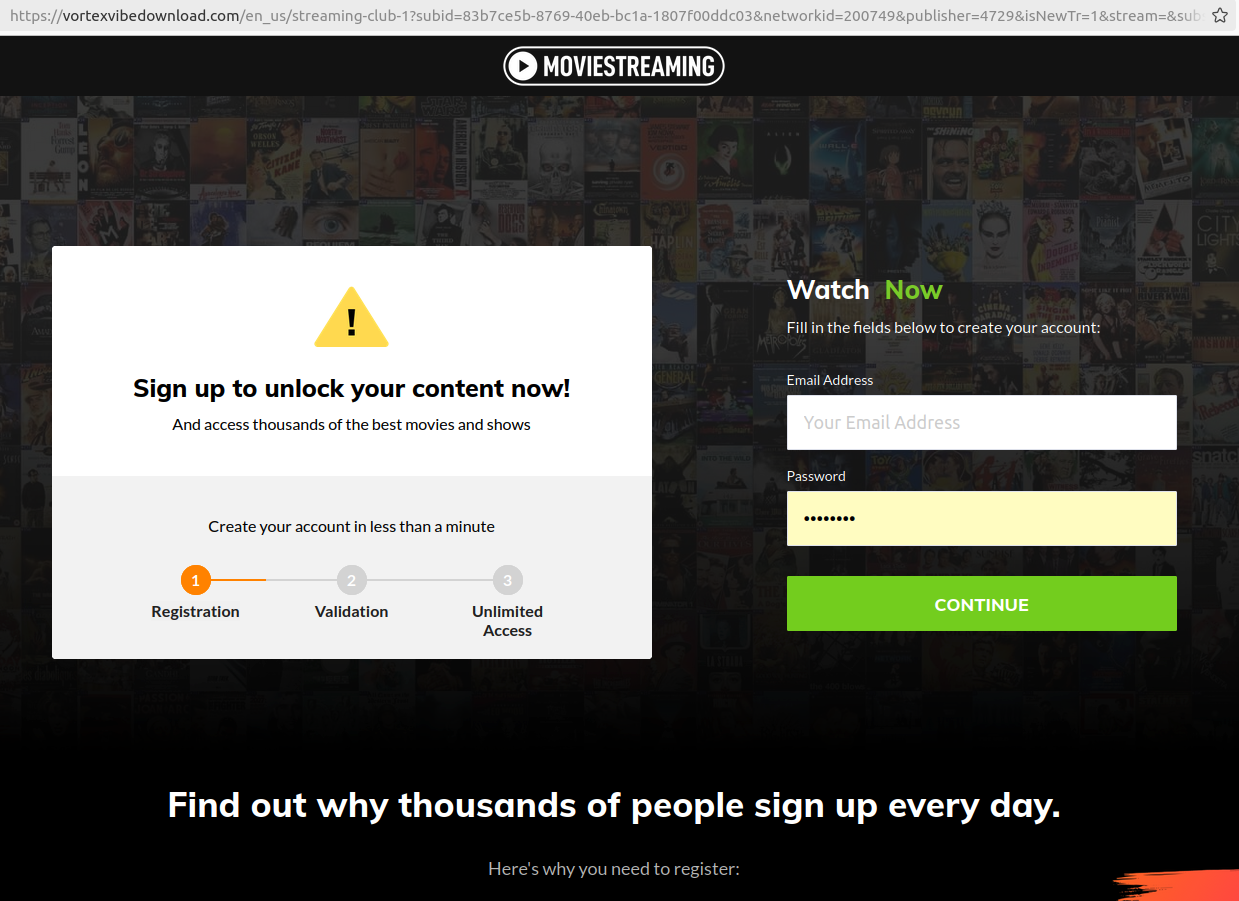

Uma das páginas fraudulentas do grupo funerário no Facebook. Clicar para assistir a uma “transmissão ao vivo” de um funeral leva a pessoa a um site recém-registrado que solicita informações de cartão de crédito.

KrebsOnSecurity ouviu recentemente um estudante chamado George dizer que um amigo havia morrido recentemente e percebeu que um grupo no Facebook foi criado na memória desse amigo. A página listava a hora e a data corretas para o funeral, que pode ser transmitido online seguindo um link para uma página que solicita informações de cartão de crédito.

“Depois que postei pelo portal, meu amigo apareceu [the same thing] Aconteceu com ele quando seu amigo morreu há duas semanas”, disse George.

Uma pesquisa no Facebook/Meta com algumas palavras-chave simples como “funeral” e “transmissão” traz dezenas de páginas de grupos funerários no Facebook, algumas delas para serviços anteriores e outras para funerais futuros.

Todos esses grupos incluem fotos do falecido como foto de perfil e desejam encaminhar os usuários para alguns sites de streaming de vídeo recém-registrados que exigem pagamento com cartão de crédito antes de prosseguir. O que é ainda mais triste é que algumas dessas páginas pedem doações em nome do falecido.

Não está claro quantos usuários do Facebook caíram nesse golpe, mas é importante notar que a maioria desses grupos funerários falsos atraem assinantes de pelo menos alguns seguidores do falecido, sugerindo que esses usuários se inscreveram nos grupos em antecipação ao serviço de transmissão. Também não está claro quantas pessoas acabam perdendo o funeral de um amigo ou ente querido porque pensam que ele está sendo transmitido online por engano.

Uma das páginas de destino semelhantes para serviços de streaming de vídeo vinculados aos grupos funerários fraudulentos do Facebook.

George disse que a página do serviço funerário de seu amigo no Facebook incluía um link para o serviço que seria transmitido ao vivo em transmissão ao vivo agora[.]xyzdomínio registrado em novembro de 2023.

De acordo com DomainTools.com, a organização que registrou este domínio se chama “apkdownloadweb”, tem sede em Rajshahi, Bangladesh, e usa os servidores DNS de uma empresa de hospedagem na Web chamada. webhostbd[.]a rede.

Uma pesquisa por “apkdownloadweb” no DomainTools mostra três domínios registrados para esta empresa, incluindo esportes ao vivo24[.]xyz de novo streaming on-line[.]xyz. Ambos os domínios também usaram webhostbd[.]Rede DNS. Apkdownloadweb tem uma página no Facebook, que mostra vários “vídeos ao vivo” engraçados de eventos esportivos que aconteceram, e afirma que seu site é. apkdownloadweb[.]com.

Transmissão ao vivo agora[.]xyz está atualmente hospedado em um provedor de hospedagem na web de Bangladesh chamado nuvenswebservidor[.]commas os registros históricos de DNS mostram que este site também usou servidores DNS do webbustbd[.]a rede.

URL da transmissão ao vivo agora[.]xyz sou eu 148.251.54.196para hospedar a gigante Hetzner na Alemanha. DomainTools mostra que esse mesmo endereço de Internet abriga quase 6.000 outros domínios (.CSV), incluindo centenas que se referem a termos de streaming de vídeo, como assistir ao vivo em 24[.]com de novo foxsportplus[.]com.

Existem milhares de domínios neste endereço IP que incluem ou terminam com as letras “bd”, a base de código de país de nível superior para Bangladesh. Embora muitos domínios estejam relacionados a sites de comércio eletrônico ou blogs sobre tópicos de TI, muitos também contêm uma boa quantidade de conteúdo proxy (pense no texto “lorem ipsum” na página “contato”). Por outras palavras, os sites parecem legítimos à primeira vista, mas após uma inspecção mais detalhada torna-se claro que actualmente não estão a ser utilizados por empresas activas.

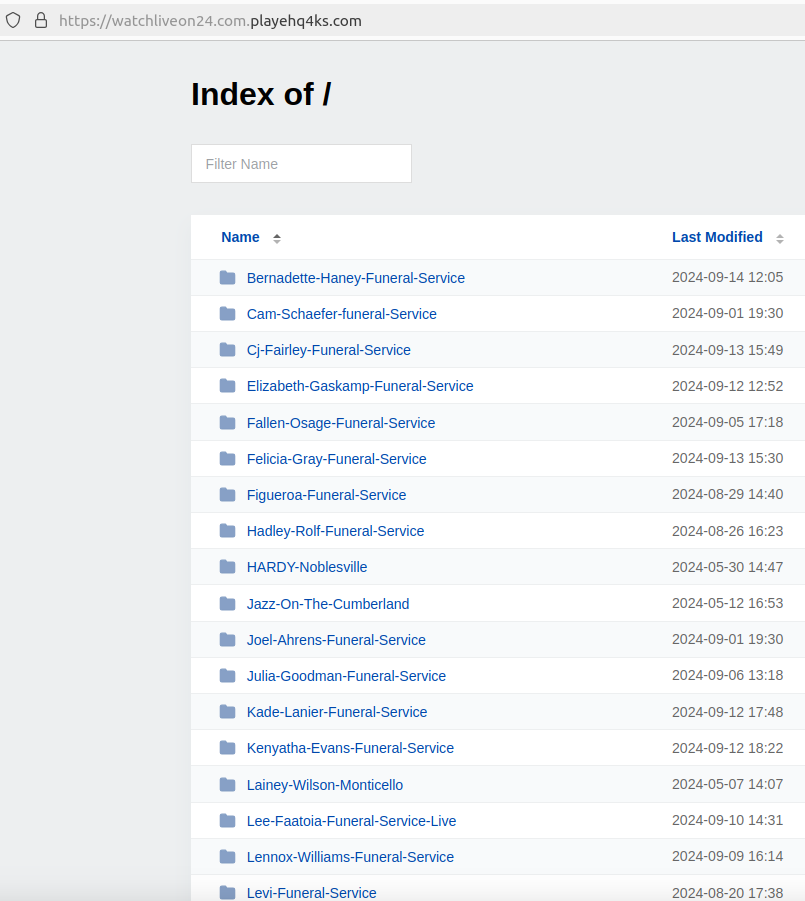

Os registros DNS inativos para 148.251.54.196 mostram um número surpreendente de resultados que são dois nomes de domínio unidos. Por exemplo, há assistir ao vivo em 24[.]com.playehq4ks[.]commostrando links para muitos grupos de streaming de serviços funerários no Facebook.

Outro domínio integrado no mesmo endereço de Internet — streaming24[.]xyz.allsportslivenow[.]com – lista dezenas de links para grupos do Facebook para funerais, mas também para quase todos os tipos de eventos anunciados ou postados por usuários do Facebook, incluindo formaturas, concertos, cerimônias de premiação, casamentos e rodeios.

Até mesmo eventos públicos organizados por departamentos de polícia locais e regionais no Facebook são um jogo justo para esses golpistas. Uma página do Facebook mantida pela polícia em Plympton, Massachusetts, para um evento comunitário neste verão chamado Plympton Night Out foi rapidamente dividida em dois grupos separados no Facebook, informando aos visitantes que eles poderiam transmitir as festividades a qualquer momento. espnstreamlive[.]co ou esportes aéreos[.]ao vivo.

QUEM ESTÁ POR TRÁS DOS FUNERAIS DO FAKEBOOK?

Lembre-se de que você é um assinante do livestreamnow[.]xyz – um site de streaming falso vinculado a um grupo do Facebook do falecido amigo de George – era uma organização chamada “Apkdownloadweb”. O pano de fundo desse negócio – apkdownloadweb[.]com – registrado em um Mazidul Islã em Rajshahi, Bangladesh (este site usa Webhostbd[.]servidores DNS líquidos).

A página do LinkedIn de Mazidul Islam diz que ele é o editor de um blog de TI extinto chamado gadgetsbiz[.]com, cujo DomainTools encontrou foi registrado para Mehedi Hasan de Rajshahi, Bangladesh.

Para fechar esse círculo, DomainTools encontra o nome de domínio do provedor DNS para todos os sites mencionados acima – webhostbd[.]net – foi originalmente registrado em um Md Mehedie endereço de e-mail [email protected] (“MD” é uma abreviatura comum para Muhammad/Mohammod/Muhammed).

Uma pesquisa nesse endereço de e-mail na Constella revela um registro violado do corretor de dados Apollo.io que diz que o nome completo do proprietário é. Mohammad Mehedi Hasan. Infelizmente, este não é um nome exclusivo naquela região do mundo.

Mas, por sorte, em algum momento do ano passado, o administrador do apkdownloadweb[.]com conseguiu infectar seu PC Windows com malware para roubo de senhas. Sabemos disso porque os registros de dados roubados do PC deste administrador foram identificados pelo serviço de rastreamento de violações Constella Intelligence. [full disclosure: As of this month, Constella is an advertiser on this website].

Esses chamados “registros de roubo” são gerados principalmente por infecções oportunistas de cavalos de Tróia que roubam informações e são vendidos nos mercados do crime cibernético. Um conjunto típico de registros de um PC comprometido incluirá todos os nomes de usuário e senhas armazenados em qualquer navegador do sistema, bem como uma lista de URLs visitados recentemente e arquivos baixados.

Os limpadores de malware geralmente usam malware infostealer agrupando-o com títulos de software “crackeados” ou pirateados. Na verdade, os registros do hacker administrador do apkdownloadweb[.]com mostram que o PC deste usuário foi infectado imediatamente após o download do kit de ferramentas de desenvolvimento de aplicativos com armadilhas.

Esses detalhes roubados mostram Apkdownloadweb[.]com é mantido por uma pessoa de Dhaka, Bangladesh chamada 20 Mohammad Abdullah Khondokar.

A pasta “histórico do navegador” do gerenciador Apkdownloadweb mostra que Khondokar deixou recentemente um comentário na página de Mohammad Mehedi Hasan no Facebook, e o perfil de Khondokar no Facebook diz que os dois são amigos.

Nem MD Hasan nem MD Abdullah Khondokar responderam aos pedidos de comentários. KrebsOnSecurity também solicitou comentários da Meta.