A proliferação de novos domínios de nível superior (TLD) enfraqueceu os pontos fracos de segurança conhecidos: muitas organizações configuraram os seus sistemas internos de autenticação da Microsoft há anos, utilizando nomes de domínio em TLDs que não existiam na altura. Ou seja, eles continuam enviando seus nomes de usuário e senhas do Windows para nomes de domínio que não controlam e que estão disponíveis gratuitamente para qualquer pessoa registrar. Aqui está uma olhada nos esforços de um pesquisador de segurança para mapear e reduzir o tamanho desse problema insidioso.

Em questão está uma conhecida ameaça à segurança e privacidade chamada “colisão de namespace”, uma situação em que nomes de domínio destinados ao uso exclusivo em uma rede interna da empresa acabam se sobrepondo a domínios que podem ser resolvidos geralmente na Internet aberta.

Os computadores Windows em uma rede empresarial privada autenticam outros objetos nessa rede usando uma inovação da Microsoft chamada Active Directory, que é um termo genérico para uma variedade de serviços relacionados à identidade em domínios do Windows. Uma parte importante de como essas coisas se encontram envolve um recurso do Windows chamado “devolução de nome DNS”, um tipo de abstração de rede que facilita a localização de outros computadores ou servidores sem especificar o nome de domínio oficial completo desses recursos. .

Considere a hipotética rede oculta internalnetwork.example.com: se um usuário nesta rede deseja acessar uma unidade compartilhada chamada “drive1”, não há necessidade de digitar “drive1.internalnetwork.example.com” no Windows Explorer; inserir “\drive1” por si só será suficiente e o Windows cuidará do resto.

Mas podem surgir problemas quando uma organização constrói a sua rede Active Directory num domínio que não possui nem controla. Embora isso possa parecer uma maneira de projetar um sistema de autenticação corporativa, lembre-se de que muitas organizações construíram suas redes muito antes da introdução de centenas de domínios de nível superior (TLDs), como .network, .inc e .llc.

Por exemplo, a empresa em 2005 construiu um serviço Microsoft Active Directory em torno do domínio empresa.llctalvez pensando que, como .llc nem era um TLD válido, o domínio simplesmente não seria resolvido se os computadores Windows da organização fossem usados fora da rede local.

Infelizmente, em 2018, o TLD .llc nasceu e começou a vender domínios. A partir de então, qualquer pessoa que registrar company.llc poderá bloquear as credenciais do Microsoft Windows dessa organização ou alterar permanentemente essas conexões de alguma forma – como redirecioná-las para algum lugar malicioso.

Philippe Catureglifundador da consultoria de segurança Seralys, é um dos vários pesquisadores que buscam quantificar o problema de colisões de namespaces. Como testador de penetração profissional, Caturegli usa há muito tempo essa vulnerabilidade para atacar determinados alvos que pagavam para investigar suas defesas cibernéticas. Mas, ao longo do ano passado, Caturegli mapeou lentamente essas vulnerabilidades na Internet, procurando pistas em certificados de segurança autoassinados (por exemplo, certificados SSL/TLS).

Caturegli tem escaneado a Internet aberta em busca de certificados autoassinados que apontem para domínios em vários TLDs que possam atrair empresas, inclusive. .ad, .associates, .center, .cloud, .consulting, .dev, .digital, .domains, .email, .global, .gmbh, .group, .holdings, .host, .inc, .institute, .international , .it, .llc, .ltd, .management, .ms, .name, .network, .security, .services, .site, .srl, .support, .systems, .tech, .university, .win de novo .pecadoresentre outros.

A Seralys obteve certificados que se referem a mais de 9.000 domínios diferentes em todos esses TLDs. A análise deles determinou que muitos TLDs têm domínios mais expostos do que outros e que cerca de 20% dos domínios que terminaram em .ad, .cloud e .group permanecem não registrados.

“A extensão do problema parece ser maior do que eu esperava inicialmente”, disse Caturegli em entrevista ao KrebsOnSecurity. “E enquanto fazia a minha pesquisa, também encontrei agências governamentais (estrangeiras e locais), infraestruturas importantes, etc. com roupas mal preparadas.”

CRIME EM TEMPO REAL

Alguns dos TLDs listados acima não são novos e são compatíveis com TLDs com código de país, como .isto na Itália também .anúncioo TLD para o código do país da pequena nação de Andorra. Caturegli disse que muitas organizações sem dúvida viam um domínio que termina em .ad como uma abreviatura interna. UMativo Dconfiguração de diretório, sem saber ou se preocupar que alguém possa realmente registrar tal domínio e obter todas as suas credenciais do Windows e qualquer tráfego não criptografado.

Quando Caturegli recebe um certificado de criptografia, ele é aplicado continuamente ao domínio memrtcc.ad, o domínio ainda estava disponível para registro. Então ele aprendeu que o registro do anúncio exigia que os clientes em potencial mostrassem uma marca comercial válida para o domínio antes que ele pudesse ser registrado.

Implacável, Caturegli encontrou um registrador de domínio que lhe venderia o domínio por US$ 160 e cuidaria do registro da marca por mais US$ 500 (em um registro subsequente de .ad, ele encontrou uma empresa em Andorra que poderia processar um pedido de marca por metade desse valor).

Caturegli disse que logo após configurar o servidor DNS para memrtcc.ad, ele começou a receber uma enxurrada de tráfego de centenas de computadores Microsoft Windows tentando se autenticar no domínio. Cada solicitação tinha um nome de usuário e senha do Windows, e quando ele pesquisou os nomes de usuário on-line, Caturegli concluiu que todos pertenciam ao departamento de polícia de Memphis, Tennessee.

“Parece que todo carro de polícia tem um laptop no carro, e todos estão conectados a este site memrtcc.ad que estou administrando agora”, disse Caturegli, observando com surpresa que “memrtcc” significa “Centro de Crime em Tempo Real de Memphis.”

Caturegli disse que configurar o registro do servidor de e-mail memrtcc.ad fez com que ele começasse a receber mensagens automatizadas do suporte técnico de TI do departamento de polícia, incluindo registros de problemas sobre o sistema de autenticação Okta da cidade.

Mike Barlowgerente de segurança da informação da cidade de Memphis, confirmou que os sistemas da Polícia de Memphis compartilham suas credenciais do Microsoft Windows com o domínio e que a cidade estava trabalhando com Caturegli para transferir o domínio para eles.

“Estamos trabalhando com o Departamento de Polícia de Memphis para pelo menos resolver esse problema por enquanto”, disse Barlow.

Os gerentes de domínio há muito são incentivados a usá-lo .da área nomes de domínio internos, porque este TLD é reservado para uso por redes locais e não pode ser transmitido pela Internet aberta. No entanto, Caturegli disse que muitas organizações parecem ter perdido esse memorando e levado as coisas ao contrário – configurando sua estrutura interna do Active Directory em torno de um domínio amigável. anúncio local.

Caturegli disse que sabia disso porque “se protegeu” registrando local.ad, que ele disse ser atualmente usado por muitas grandes organizações para configurar o Active Directory – incluindo provedores de telefonia móvel europeus, e A cidade de Newcastle no Reino Unido.

UM WPAD PARA CONTROLAR TODOS

Caturegli disse que agora se protege inscrevendo-se em mais domínios que terminam em .ad, como internal.ad e schema.ad. Mas talvez o domínio mais perigoso do seu estábulo wpad.ad. WPAD significa Web Proxy Auto-Discovery Protocol, que é um recurso clássico e automático integrado em todas as versões do Microsoft Windows, projetado para tornar mais fácil para os computadores Windows descobrirem e baixarem automaticamente quaisquer configurações de proxy exigidas por um site. a rede.

O problema é que qualquer organização que escolher um domínio .ad não próprio na configuração do Active Directory terá vários sistemas Microsoft tentando acessar wpad.ad constantemente se essas máquinas tiverem a descoberta automática de proxy habilitada.

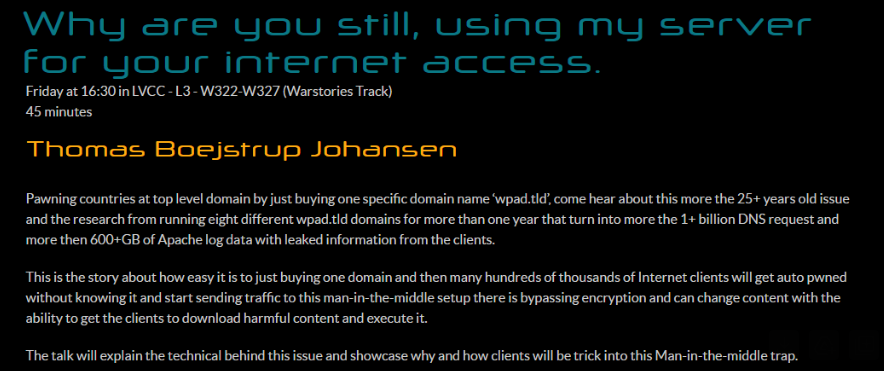

Os pesquisadores de segurança vêm criticando o WPAD há mais de duas décadas, alertando repetidamente como ele pode ser usado para fins nefastos. Na conferência de segurança DEF CON deste ano em Las Vegas, por exemplo, um pesquisador mostrou o que aconteceu após o registro de um domínio. wpad.dk: logo após abrir o domínio, eles encontraram diversas solicitações WPAD em sistemas Microsoft Windows na Dinamarca que apresentavam conflitos de namespace em seus locais do Active Directory.

Foto: Defcon.org.

Por sua vez, Caturegli configurou um servidor em wpad.ad para resolver e registrar o endereço de Internet de qualquer programa do Windows que tente acessá-los. Microsoft Sharepoint servidores e percebeu que em menos de uma semana recebeu mais de 140 mil acessos de hosts de todo o mundo tentando se conectar.

O problema básico do WPAD é o mesmo do Active Directory: ambas as tecnologias foram projetadas para uso em ambientes de escritório fechados, seguros e confiáveis, e não foram projetadas tendo em mente os dispositivos móveis ou os trabalhadores atuais.

Talvez o maior motivo pelo qual as organizações com possíveis problemas de conflito de namespace não os resolvam é que a reconstrução da infraestrutura do Active Directory em torno de um novo nome de domínio pode ser incrivelmente perturbadora, cara e perigosa, enquanto a ameaça potencial é considerada relativamente baixa.

Mas Caturegli disse que o ransomware e outros grupos cibercriminosos podem extrair grandes quantidades de dados do Microsoft Windows de algumas empresas com pouco investimento inicial.

“É uma maneira fácil de obter acesso inicial sem ter que lançar um ataque real”, disse ele. “Você está apenas esperando que uma estação de trabalho mal configurada se conecte a você e envie suas informações.”

Se algum dia descobrirmos que grupos cibercriminosos estão usando colisões de namespaces para lançar ataques de ransomware, ninguém poderá dizer que não foi avisado. Mike O’Connorum dos primeiros investidores de domínio que registrou alguns domínios selecionados, como bar.com, place.com e television.com, alertou em alto e bom som em 2013 que os planos pendentes para adicionar mais de 1.000 novos TLDs aumentariam significativamente o número de conflitos de domínio de o nome. O’Connor estava tão preocupado com esse problema que ofereceu prêmios de US$ 50 mil, US$ 25 mil e US$ 10 mil aos pesquisadores que pudessem propor as melhores soluções para reduzi-lo.

O passado do Sr. O’Connor é o mais famoso corp.comporque durante várias décadas ele assistiu horrorizado a centenas de milhares de PCs da Microsoft que continuavam a bombardear seu site com informações de organizações que haviam configurado seus sites do Active Directory em torno do site corp.com.

Acontece que a Microsoft realmente usou o corp.com como exemplo de como alguém pode configurar o Active Directory em outros sistemas Windows NT. Pior ainda, parte do tráfego para corp.com vinha das redes internas da Microsoft, indicando que alguma parte da infraestrutura interna da Microsoft estava mal configurada. Quando O’Connor disse que estava pronto para vender corp.com ao licitante com lance mais alto em 2020, a Microsoft concordou em comprar o domínio por um valor não revelado.

“Acho que esse problema é como a cidade [that] eles sabem que construíram água com canos de chumbo, ou os fornecedores desses projetos sabiam, mas não contaram aos seus clientes”, disse O’Connor ao KrebsOnSecurity. “Isso não é algo aleatório como o Y2K, onde todos ficaram surpresos com o que aconteceu. As pessoas sabiam e não se importavam.”